O e-mail em empresas é tão mal tratado...

29/07/15 17:44 Filed in: Tecnologia

O e-mail é importante. É importante porque as empresas dependem cada vez mais dele. É importante porque é através dele que se recuperam passwords de vários serviços. É importante porque as empresas o utilizam para transmitir facturas a clientes. É importante. Nesse ponto provavelmente estamos todos de acordo. Talvez seja então de começar a agir em conformidade com essa dita importância.

Os servidores corporativos devem controlar todo o tráfego do domínio

SPF, DKIM, existem há anos. Infelizmente mal configurados em muitos casos. A ideia é simples; todo o tráfego de e-mail de um dado domínio deve ter origem em servidores previamente identificados.

Muitas empresas, literalmente a medo, configuraram PPF/DKIM mas sem as flags que instruem os restantes servidores da Internet para recusarem qualquer mensagem que tenha origem em servidores errados.

O SPF e DKIM são francamente diferentes os servidores que “recebem” e-mail devem implementar ambas as tecnologias e recusar mail que venha dos servidores errados. Os servidores que enviam e-mail precisam de implementar (correctamente) pelo menos uma delas.

O e-mail deve ser sempre assinado digitalmente no cliente de e-mail

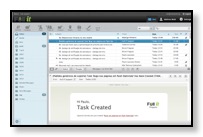

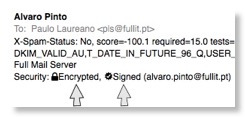

Assinar todos o e-mail digitalmente (recorrendo ao PGP ou a certificados S/MIME) é importante porque remove da equação a duvida sobre quem é o real remetente da mensagem. A esmagadora maioria dos ataques de phishing (e spear-phishing) baseiam-se no pressuposto do e-mail não ser devidamente autenticado na origem.

É importante perceber que a origem é o “cliente de e-mail do remetente” e não o servidor através do qual ele foi enviado. Um computador (de um dos funcionários) que tenha sido hackado provavelmente forneceu ao hacker as passwords do utilizador para fazer relay no servidor, passwords com as quais (na maioria dos cenários) ele (hacker) passa a poder passar por qualquer um dos funcionários da empresa a enviar e-mail pelo servidor corporativo. O certificado de cliente limita esse risco à falsificação do e-mail funcionário em causa (por oposição a todo o universo da empresa).

Ao não assinar digitalmente todos os e-mails estamos a expor clientes e colegas de trabalho a problemas de segurança que não deviam existir de todo. Esta classe de problemas de segurança depende totalmente da ignorância e margem de manobra proporcionada pelos responsáveis técnicos pelo e-mail das empresas. A ignorância cura-se, é uma coisa maravilhosa o que algumas horas a estudar um problema fazem no sentido de o resolver.

É francamente deprimente em 2015 ver bancos (todos?) e operadores de telecomunicações (MEO, Vodafone, etc) a comunicarem com clientes com mensagens não assinadas. E sim, há muitas empresa que há anos que assinam digitalmente as mensagens, isto não é propriamente tecnologia “nova”, tem mais de duas décadas. Lembro-me de há uma década atrás ver mensagens assinadas das “Estradas de Portugal”, da ZON (actual NOS, resta saber se passou bons hábitos à OPTIMUS ou se herdou os maus hábitos da empresa da SONAE, não fui verificar). Ver os “disclaimers” nas mensagens, do tipo “nunca metemos links nas mensagens”, e outros tesourinhos deprimentes, eram perfeitamente evitáveis com uma manhã de formação.

Não há desculpa nenhuma. É só falta de competência . O suporte a PGP e S/MIME existe para todos os sistemas operativos e praticamente todos os clientes de e-mail há décadas. As mensagens assinadas recebem atributos visuais (como os certificados SSL na web). Cada e-mail enviado entre colegas coloca a organização em risco (o Google e Apple foram hackados em ataques de spear-phishing), cada e-mail que se envia para fora da organização sem ser assinado coloca em risco parceiros, clientes e fornecedores.

As empresas precisam não só de implementar boas práticas mas também de exigir a parceiros e fornecedores que o façam. E se alguma informação deve ser passada aos clientes sobre o assunto não é de “não seguir links” ou que “nunca pedimos informação por e-mail”, mas sim de que devem habituar-se a verificar a proveniência das mensagens através dos simbolos que autenticam o remetente, da mesma forma que na web procuram pelos símbolos de SSL.

O e-mail deve ser encriptado nas comunicações internas e com fornecedores/parceiros.

Agora que o outsourcing dos servidores de e-mail na cloud (PT, gmail, Microsoft, etc) parece estar na moda, é importante perceber que independentemente de vulnerabilidades dos clientes, existe a possibilidade de alguém estar dos sistema de que a empresa depende para guardar mail terem fragilidades. Se o mail que lá é depositado estiver encriptado entre quem o enviou e quem o recebe, fica mitigado o problema do local onde o e-mail “aterra” e onde é “guardado”. Tanto o PGP como o S/MIME permitem encriptar os conteúdos do e-mail. Por defeito devem estar configurados para encriptar sempre que possível (i.e. quando ocorreu uma troca de certificados entre duas pessoas) todo o e-mail.

Não é difícil com qualquer uma das tecnologias assegurar que todas as pessoas de uma empresa (e interlocutores externos) trocaram certificados. No caso do S/MIME até é automático quando se recebe a primeira mensagem assinada, no caso do PGP existem repositórios de chaves públicas universalmente acessíveis por qualquer pessoa.

As mensagens encriptadas, à semelhança das “assinadas”, recebem nos clientes de e-mail referências visuais.

Os servidores de e-mail precisam de ser inteligentes e monitorizados…

Súbitas mudanças de localização dos clientes, novos devices, mensagens por assinar/encriptar. Tudo isso devem ser sinais de alarme e devem fazer soar os ditos juntos do utilizador e de quem gere o e-mail. O Gmail (por exemplo) implementa as duas primeiras particularmente bem.

A autenticação por dois (ou mais) factores…

Os utilizadores não podem fornecer informação que desconhecem a terceiros. Usar sempre autenticação por dois factores (de preferência sendo um deles biométrico, ou baseada em hardware diferente do que está a pedir a autenticação, ou uma combinação de ambos os pontos) é absolutamente obrigatório.

Hoje a vida está facilitada pela elevada percentagem telemóveis por utilizador rondar os 100%. Muitos desses telemóveis com leitores de impressão digital, todos eles capazes de correr uma aplicação da empresa e/ou de receber mensagens com passwords não reutilizáveis.

A utilização de certificados digitais, que complementam passwords, para efeitos de autenticação é absolutamente preciosa e simples de implementar dentro de cada empresa. O mito de que é complexo fazer o deployment (usando um instalador ou uma aplicação corporativa) é inqualificável através de palavras simpáticas.

Full IT

A Full IT há duas décadas que ajuda empresas e tornar o e-mail mais seguro.

- toda a consultoria,

- formação de quadros na administração de sistemas,

- desenho dos processos de deployment (desde instaladores a aplicações móveis corporativas),

- sistemas de backup de todo o mail que passa por servidores,

- fornece igualmente a opção de servidores como uma solução "chave na mão" a empresas de todo o mundo.

E-mail para empresas "made in Full IT"

28/05/13 17:40 Filed in: Tecnologia

Um serviço destruído e desleixado

É um dos serviços mais utilizados na Internet. Um dos mais mal tratados (usado sem encriptação de dados em trânsito, sem assinaturas digitais, sem os cuidados com privacidade que lhe são devidos, etc) muito por culpa dos ISP (Internet Service Provider) e empresas de hosting que em meados dos anos 90 o usaram como algo “gratuito”, “oferecido na compra de outros serviços”, que representava algum valor acrescentado às propostas mas que tinha custos irrisórios.

O resultado foi catastrófico e o e-mail passou rapidamente a um serviço com um notório défice de atenção da parte de administradores de sistemas. Tornou-se uma ameaça (Phishing), foi abusado (spam), não reunia o valor acrescentado para compensar investimentos na evolução das tecnologias que o sustentam e evangelização de utilizadores relativamente à forma correcta de o utilizar. Plataformas como o “Hotmail”, inseguras, sem qualquer suporte a criptografia (assinaturas digitais e encriptação de dados) e cheias de spam/phishing, literalmente destruíram a reputação do serviço como sendo seguro e privado.

Durante 20 anos (do inicio dos anos 90 até meados da primeira década do novo século tudo se degradou. Mesmo sendo o e-mail usado para missões criticas, para recuperar passwords, para transportar informação confidencial e de extrema importância...

Google foi o primeiro sinal de mudança

Com o “gmail” o Google começou a apontar caminhos diferentes. Não quando criou “mais um serviço gratuito de mail, que tinha como único atributo oferecer 1Gb de espaço”, em que parecia condenar-se a ser “mais do mesmo”, mas com um “twist” diferente na oferta de espaço mais generosa que a concorrência… mas sim quando começou a prestar serviços pagos para empresas e grupos. Estabeleceu preços (i.e. 50 euro por ano por cada conta, com direito a mais espaço “por conta” do que um ser humano “normal” é capaz de gastar) e padrões de qualidade. Durante os últimos 5 anos literalmente fui “empurrando” empresas (minhas clientes na Full IT) para o Google, de que a Full IT é revendedora.

A AnubisNetworks vende serviços relacionados com segurança e filtragem de “spam/phishing”. Mostraram que é possível e relevante para as empresas que pessoas com o ”know how” necessário tratem da segurança do e-mail. São excelentes, os melhores na sua actividade, e a minha recomendação para “limpar” e “proteger” empresas dos riscos associados ao e-mail. Estes riscos são absolutamente óbvios quando as maiores empresas do planeta tiveram graves problemas de segurança relacionados com “(spear)phishing”.

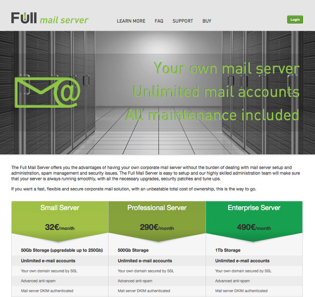

Nasceu o “FullMailServer” da “Full IT”!

Desgostoso com a abordagem de misturar o e-mail com calendários, gestores de contactos e (no caso do google) uma panóplia infindável de aplicações para fazer “tudo e um par de botas”, o serviço da Full IT é só de mail: mail que funcione bem, seja privado e seguro. Não gosto do preço do gmail (50 euro por ano por utilizador é uma barbaridade de caro na minha opinião). Não gosto da ausência de suporte. Não gosto de limitações do serviço na criação de “forwarders” entre contas, de ausência de aliases não associados a qualquer conta em particular. Falta ao Google, muito pela natureza e massificação dos serviços que presta, a sensibilidade para dar apoio aos seus clientes em casos em que o e-mail falha (ou é recusado, ou não é transmitido), para os ajudar a criar certificados digitais para usarem nas suas contas e assinarem e encriptarem correio. Não me agrada que o “POP” e o “IMAP” sejam vistos como “opcionais”, algo que tem de ser ligado, que por defeito o webmail seja a oferta de base do serviço. Não me interpretem mal, o serviço é “bom” e “vale o muito dinheiro que custa”, e para vários casos será uma solução adequada.

Eu tenho uma alternativa radicalmente diferente para oferecer:

- Servidores de mail em que as empresas podem criar as contas que entenderem, os “aliases” (contas virtuais, endereços que correspondem a uma ou mais pessoas dentro da organização) para essas contas de que necessitarem, fazer os “forwards” e notificações necessários à sua actividade.

- A primazia é para a utilização de IMAP (protegido por SSL) com suporte a IDLE (para o tornar mais rápido e adequado para a utilização em plataformas móveis) para receber e-mail e SMTP (protegido por SSL) para enviar correio. Funciona em todos os principais clientes de e-mail de Mac/windows/Linux (Outlook, Thunderbird, Apple Mail, etc) e de telemóveis (Android/iPhone/iPad). O envio de e-mail através de sistemas proprietários (Blackberry por exemplo) não é suportado.

- O serviço é monitorizado 24h por dia (para detectar roubos de passwords, acessos indevidos a contas, problemas com recepção e envio de mensagens). Tem suporte profissional, de uma equipa que lida com filtros de Spam (treináveis pelos utilizadores) com capacidade de filtragem de 99% do spam e phishing.

- Quanto a preços quero afastar-me precisamente do que tanto me desagrada no modelo do Google para o gmail: é cobrado apenas o espaço usado pela empresa, e não quantas contas ou e-mails administrativos a empresa necessita de criar. Se a empresa fizer cópias para folders locais do e-mail, em vez de o deixar nos servidores, pode ter milhares de colaboradores no pacote “mais acessível” (i.e. 32 euros/mês por 50gb). Para a maioria das empresas que usar racionalmente os recursos em termos de espaço o serviço custará 384 euros por ano na modalidade mais barata. É equivalente a 7 contas do gmail! Para as que necessitarem de mais espaço, ou optem por guardar o mail nos servidores (onde há backups diários e um nível de segurança elevado) temos pacotes até 1000gb (e podemos vender tantos desses quanto a empresa necessitar).

O serviço começa dia no 29 de Maio de 2013 e é dirigido fundamentalmente a empresas e grupos de indivíduos que queiram e-mail realmente seguro, privado e isento de spam/phishing. Pode ser subscrito em http://www.fullmailserver.com

PS: repararam que não mencionei os “serviços de cloud” da Microsoft? Ao fim de duas décadas a ver vírus, malware, vulnerabilidades idiotas, patches infindáveis… francamente perdi a pachorra. A Microsoft é irrelevante, teve os seus dias, usar software deles por saudosismo ou desconhecimento é de um masoquismo sem paralelo. No século XXI não contam...

Servidores de email

23/10/12 17:36 Filed in: Tecnologia

Há sinais de alerta para problemas de segurança nas empresas e instituições que todos podem ajudar a detectar e resolver. Qualquer pessoa pode ajudar, do mestre administrador de sistemas ao menos versado em informática. Tudo o que precisa é de olhar para o local certo... e depois dizer a quem na organização possa resolver o problema.

O e-mail de uma organização deve ter uma origem pré-determinada e ferramentas que permitam aos vários servidores de terceiros identificar e impedir falsificações. Os servidores de envio de e-mail (legítimos) devem estar previamente identificados. Todo o e-mail que tiver origem em servidores não autorizados deve ser recusado, de forma a evitar que mensagens “falsas” utilizando endereços da instituição possam ser usadas em burlas.

Faça a avaliação técnica do seu e-mail

Existem tecnologias disponíveis para evitar mensagens vindas de servidores ilegítimos sendo as duas mais utilizadas o SPF e DKIM. As empresas e instituições devem suportar pelo menos uma das tecnologias configurada correctamente.

Como testar? Faça “cut & paste” dos links que se seguem, alterando o nome do domínio para o da sua instituição:

Para testar se o SPF existe no servidor:

http://www.unlocktheinbox.com/dnslookup/spf/o_seu_dominio.pt/

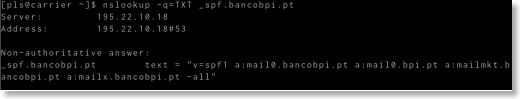

Se o SPF estiver correctamente configurado deverá ver uma resposta do género:

“v=spf1 include:_spf.ptasp.com ip4:83.240.128.171/32 -all” em que o mais importante é o “-all” no final. Não confundir com “~all” (um “til” antes do “all&rdquo

Para testar se o DKIM existe no servidor:

http://www.unlocktheinbox.com/dnslookup/spf/_adsp._domainkey.o_seu_dominio.pt/

Se o DKIM estiver correctamente configurado deverá ver uma resposta do género:

“dkim=discardable”, qualquer outro valor, ou a ausência de uma resposta, significa que o DKIM ou não está configurado, ou está configurado de forma deficiente, não instruindo os servidores de e-mail para destruírem as mensagens falsificadas.

Exemplos de empresas que fazem uso correcto do SPF:

http://www.unlocktheinbox.com/dnslookup/spf/digal.pt/

http://www.unlocktheinbox.com/dnslookup/spf/zon.pt/

http://www.unlocktheinbox.com/dnslookup/spf/fnac.pt/

http://www.unlocktheinbox.com/dnslookup/spf/ctt.pt/

http://www.unlocktheinbox.com/dnslookup/spf/tap.pt/

http://www.unlocktheinbox.com/dnslookup/spf/millenniumbcp.pt/

http://www.unlocktheinbox.com/dnslookup/spf/_spf.bancobpi.pt/

http://www.unlocktheinbox.com/dnslookup/spf/cgd.pt/

Nota: avaliação técnica executada em 19 de Outubro 2012

Exemplos de empresas que fazem uso incorrecto (insuficiente) do SPF:

http://www.unlocktheinbox.com/dnslookup/spf/worten.pt/

http://www.unlocktheinbox.com/dnslookup/spf/continente.pt/

Nota: avaliação técnica executada em 19 de Outubro 2012

Exemplos de empresas que fazem uso correcto do DKIM:

http://www.unlocktheinbox.com/dnslookup/spf/_adsp._domainkey.fullit.pt/

http://www.unlocktheinbox.com/dnslookup/spf/_adsp._domainkey.missprint.com/

Nota: avaliação técnica executada em 19 de Outubro 2012

Exemplo de um dominio que não usa qualquer sistema de controle:

http://www.unlocktheinbox.com/dnslookup/spf/bes.pt/

http://www.unlocktheinbox.com/dnslookup/spf/_adsp._domainkey.bes.pt/

Nota: avaliação técnica executada em 19 de Outubro 2012

Não custa nada testar a sua organização, é só aceder a duas páginas web e comparar os resultados. Se um dos sistemas estiver activo e bem configurado está tudo bem. Se nenhum dos sistemas estiver presente (e bem configurado) fale com o responsável de informática da empresa.

Riscos externos e internos

Porque é que isto é importante? Porque o nome e prestígio da sua empresa ou instituição contam para o seu potencial de sucesso. Porque ter pessoas burladas e o email da sua organização ser o meio que torna a burla possível, é uma associação profundamente negativa. Porque existirem burlas viabilizadas por manifesta incapacidade técnica, ou desconhecimento, dos profissionais da sua organização é um cenário que não lhe interessa de todo expor e explicar.

Não é só uma questão de imagem externa e de proteger os seus clientes contra a utilização ilícita da imagem da sua organização. Um e-mail falsificado pode induzir pessoas dentro da organização a fornecerem informação a terceiros, julgando que estão a lidar com colegas. Os resultados de uma confusão de identidade são potencialmente catastróficos. Uma simples pergunta sobre um sistema interno, sobre um negócio confidencial, um pedido de alteração de password, podem resultar na exposição dos sistemas informáticos da organização ou prejudicar o seu negócio. Um link para spyware pode deixar o computador que o seguir totalmente dominado por terceiros.

Phishing do BPI

09/06/12 17:31 Filed in: Tecnologia

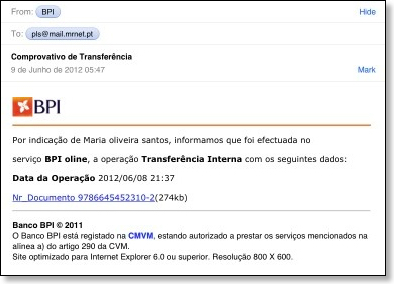

Este caso é invulgar. Porque não é todos os dias que se recebe um phishing com SMTP autenticado e a conta de e-mail de quem o enviou… mas aqui vai a história toda:

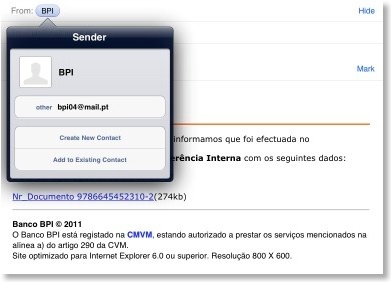

Recebi uma mensagem aparentemente vinda do BPI:

Acontece que o BPI usa SPF com “-all” (hardfail), pelo que não me chegaria de todo à caixa de correio:

Mesmo no iPad deu para perceber que a mensagem não vinha do BPI… E claro que a nota de transferência era na realidade um executável (i.e. troiano) e não um PDF...

E até aqui estava tudo “normal”. Eu recebo estas trampas todos os dias. A Internet é perigosa e isso não é novidade nenhuma para quem tenha um olho aberto.

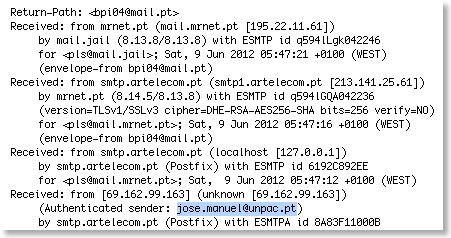

A minha surpresa foi quando fui ver os headers do mail:

O IP é americano (69.162.99.163) mas o envio de e-mail foi autenticado no smtp da “artelecom”. Isto pode significar duas coisas:

-

- Alguém está a usar a conta do José Manuel para fazer relay do mail.

O IP ser americano não me diz nada (qualquer VPN, ou routing por um sistema hackado, faz esse efeito). Eu tentei entrar em contacto com o jose.manuel@unpac.pt (para lhe dizer que “estavam a usar a conta dele”,

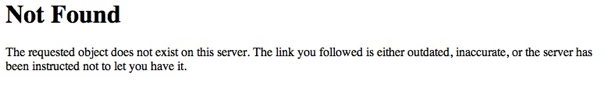

O dominio unpac.pt responde na web com:

Parece estar “abandonado”, “hackado” ou a ser “remodelado”, não tenho como descobrir qual... O domínio está registado em nome de:

Estes ataques são perigosos e eficazes. Há vitimas. São crimes. Vai haver pessoas infectadas por este troiano e vão ser lesadas. Ficam os dados para o Ministério Publico / Policia Judiciária poderem investigar quando aparecerem vitimas a queixar-se…

Não consegui deixar de achar que isto era o equivalente informático ao “Small time crooks” do Woody Allen… Ainda por cima a mensagem veio parar a mim… Não fosse tão perigoso para tanta gente e até teria piada.

------------ 10-Jun-2012 15:00 ------------

That is all folks!

Verificar email ANTES de vender?

07/05/12 17:16 Filed in: Tecnologia

As empresas que fazem comércio electrónico e entregam bens por e-mail (recibos, bilhetes electrónicos, boarding passes, números de série de produtos ou links para download de bens digitais) devem verificar os endereços de e-mail dos clientes ANTES da emissão de e-mails contendo informação confidencial.

O processo é simples: quando alguém inscreve um e-mail, no qual vai ser transmitida informação confidencial, VERIFIQUEM o dito cujo, pedindo à pessoa para seguir um link presente em um e-mail de teste, de forma a assegurar que quando entregarem algo de valioso ou confidencial o fazem no endereço correcto.

As mensagens da empresa, incluindo a mensagem de teste do e-mail, devem ser autenticadas digitalmente, assinando o servidor de envio a proveniência da mensagem dos servidores correctos (DKIM e/ou SPF) e o respectivo conteúdo (S/MIME). O nível de irresponsabilidade e inconsciência da maior parte das empresas é chocante. Eu sei que a Internet é uma coisa “nova” para muitas empresas, mas se querem jogar este jogo precisam de rapidamente adquirir conhecimento sobre como o fazer de forma correcta, sem colocar em risco os clientes.

Na ultima semana chegou-me o e-mail com o link para o “boarding pass” do Patrick Laureano que viajava de Toronto para Ottawa na Air Canada (que bem pode esperar por ele chegar ao seu telemóvel/computador)… A mensagem da Air Canada não vinha nem assinada digitalmente, nem conteúdo do e-mail, nem o servidor emissor, mas verifiquei os mesmos.

Calculo que o Patrick Laureano esteja às seis e picos da manhã (hora local) de hoje anda no aeroporto de Toronto com um ar intrigado…

Mais preocupante é quando me enviam, por engano, muito mais dados… desde dados de compras (moradas, números parciais de cartões de crédito, telefones de contacto, etc). O que dependendo da quantidade de homónimos que tiverem, e do vosso endereço de e-mail ser confundido com o dos titulares, pode acontecer mais ou menos vezes. Tudo porque as empresas se esquecem de verificar os e-mails introduzidos ANTES de emitirem informação confidencial para os mesmos.

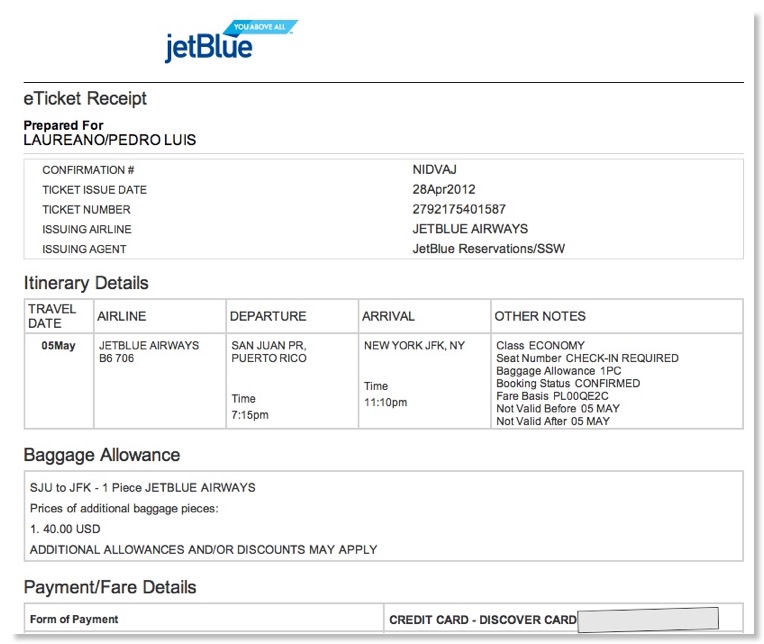

O caso do Pedro Luis Laureano, que viajou no passado 5 de Maio de San Juan (Porto Rico) para New York (EUA)…

Tive oportunidade de verificar que a Jet Blue também não assina digitalmente as mensagens, nem o servidor que as envia, nem os conteúdos das mesmas. O que significa que ataques de Phishing com estas duas companhias são viáveis, simples de executar, e colocam todos os seus clientes em risco.

Não é complicado (pelo contrário) configurar sistemas de e-mail. Mas para o fazer devidamente empresas e particulares precisam de perceber minimamente que acções devem tomar e porque são importantes. Assinar mail digitalmente, em servidores e nos conteúdos é imperativo para evitar problemas. O e-mail sem estas assinaturas é inerentemente inseguro. Se uma empresa lhe envia mail por assinar contacte a mesma e explique que isso é irresponsável e uma conduta pouco apropriada que coloca toda a gente em risco.

SPAM

16/04/12 17:04 Filed in: Tecnologia

É simples, e só há uma regra:

“Nunca inscreva um e-mail numa lista… a pessoa que se inscreva, seja verificada e confirmada a inscrição por e-mail, e só depois recebe mensagens. “

Se enviar UM e-mail não solicitado através de software de mailing lists (i.e. para várias pessoas; “bulk&rdquo

A ideia completamente estúpida de “a pessoa consegue sair da lista, logo não é spam” (opt-out) é um raciocínio que nem merece resposta. É um excelente filtro para filtrar mensagens, se estiver algo que se pareça com essa argumentação corpo do e-mail é Spam de certeza.

Resultado prático:Fazer listas com muita gente, demora muito tempo, dá muito trabalho e é preciso conteúdos interessantes. É precisamente por isto que há Spam: porque construir algo dá muito trabalho, exige talento e paciência. Obstáculos estes com que as pessoas que tendem a fazer Spam (e a vender o mesmo) não sabem, ou não conseguem, ultrapassar.

Ainda me lembro da Internet sem Spam, sem “artistas” a vender a ideia de que alguém “chega milhares/milhões” enviando lixo não solicitado para caixas de correio. É um negócio nojento, de pessoas que vendem listas de e-mails, sem um pingo de pudor, a idiotas gananciosos que compram a tese de que andar a chatear/massacrar pessoas por e-mail é uma abordagem comercial legitima. Não é, e quem acredita nisso é um completo cretino! Merece mandar o dinheiro para o lixo, ou para o “habilidoso” a quem o entrega. O que vai receber em troca é má vontade.

Percebo os vigaristas que fazem Spam para enganar pessoas, propagar troianos, roubar, burlar, e tudo o resto. Não se apresentam com “imagens” pomposas tipo “e-marketer” e não se fazem passar por negócios legítimos (que não são). Ao menos o primeiro grupo são criminosos assumidos, não pedem desculpa a ninguém, nojentos como são, pelo menos não “vendem” distribuir mail não solicitado como um serviço legitimo.

Não tenho Spam no mail. Em servidores de mail bem configurados, e com uma atitude agressiva perante o Spam, isso deixa de ser um problema. Tenho é obviamente milhares de tentativas de entregar “lixo” por hora, nos servidores, a gastar banda, CPU e memória, para recusar as mensagens. È a vida, faz parte, não me incomoda e até é divertido lidar com a esperteza saloia.

Enviar mail é muito barato, e o serviço de distribuição de listas “legitimas” (i.e. mailing lists em que as pessoas se inscrevem) tem pouco valor acrescentado, o que alimenta “os artistas” são as bases de dados para Spam, a “ajudinha ao negócio” com uns milhares de e-mails, e a fachada de “aparente legitimidade” de que “as pessoas podem sair da lista, pelo que não é Spam” (opt-out). Depois aparecem aqueles “disclaimers” completamente idiotas a dizer que ao abrigo de um artigo qualquer “esta mensagem não pode ser considerada spam”. Para ser claro: só ter este “disclaimer” faz com que eu não aceite a mensagem, nem vale a pena ver mais regras do Spamassassin.

Eu faço distribuição de mail para clientes… as listas legitimas tendem a ser bastante mais pequenas que as listas de Spam, não é precisos fazer “truques de circo” para distribuir as mensagens, nem as mesmas são confundidas com Spam. Não me recordo em 14 anos de ver uma unica mensagem recusada. Se as listas são legitimas devem ser distribuídas a partir dos servidores de mail das empresas, usando os domínios das empresas, e não a partir de empresas “de distribuição de mail” , ou por outras palavras Spammers.

O termo nasceu a partir de um sketch dos Monty Python...

O Spam que ao longo dos anos recebi é quase todos de micro-empresas, que caiem no conto do vigário dos Spammers… enquanto houver burros gananciosos vai sempre haver quem os engane. Reparem na fachada de alguns dos artistas que mais lixo tentam entregar nas SPAMTRAPS (são e-mail que não existem ó “aldrabões que não fazem spam”, ah sim, são os e-mail criados para serem armadilhas e publicados na web que se inscreveram nas vossas listas e confirmam as inscrições!).

Temos a empresas americanas tipo “sério e responsável”, gosto do “abuse@elabs5.com” em grande destaque!

Outros são foleiros e não disfarçam nada (quem é que compra alguma coisa a uma empresa destas??):

Os veteranos da distribuição de lixo em Portugal, que tentam ter o aspecto tipo “empresa americana”:

Outros registam dominos via:

Para depois distribuírem o mail através dos domínios “dos vegetais” anónimos:

Este tipos divertem-me, são particularmente cómicos… e pelo menos há alguma vergonha… e os sites sempre são mais engraçados que o da “ptsender”… os burroides que distribuem mail pelos relayers “dos vegetais” não percebem nada, pelo que não faz diferença a falta de sobriedade e o anonimato de quem regista os domínios. Parabéns à “2send.net”, ou “mercadoweb.pt”, ou lá como se querem chamar, pela “imaginação” e “anonimato”. O rui@2send.net (endereço para os bots e robots apanharem, já que ele gosta de spam, coma o seu próprio lixo) pelo menos tem criatividade.

A questão que se coloca é: mas o Spam resulta? A Internet pode ser um “el dorado” em que qualquer treta se vende? Não. Não resulta, é um logro como qualquer outro, em que caiem pessoas ignorantes e ambiciosas (as presas de qualquer burlão). Quem vende Spam procura precisamente essas pessoas. As mesmas que caiem nos esquemas nigerianos, lotarias e prémios imaginários e afins. E há sempre um “burro” para cada “espertalhão”, só que, por puro azar, os burros não são em numero suficiente para fazer o Spam funcionar (fazendo das banhadas que se tentam vender sucessos)… Apenas são em numero suficiente para sustentar as empresas de Spam (que são “nano empresas”, pelo que não é difícil, dado que distribuir lixo é barato).

Para azar dos spammers e respectivos clientes há empresas como a http://www.anubisnetworks.com/ que lhes estragam a festa toda. Eliminam o Spam em segundos, em organizações gigantescas com milhares de e-mails das listas, servindo algumas das maiores empresas e instituições nacionais (espreitem o site), e basicamente esvaziam todo o conceito de chegar a esses “milhares” de endereços de correio que os Spammers prometem. Sobram os pequenos servidores de mail, cada vez mais raros, dado que o gmail parece ser o destino da maior parte das pequenas empresas.

Metam nessas cabecinhas minúsculas: vocês não são mais espertos que o resto do mundo, não descobriram nada, e não tiveram nenhuma ideia genial. Uns vendem um serviço de distribuição de lixo, outros compram esses serviços, e ninguém quer saber das vossas mensagens. Mesmo as mensagens que eventualmente cheguem a alguém, e não sejam paradas por um qualquer filtro, vão para o lixo. Só mesmo um idiota que pague a uma empresa de Spam é que pode acreditar que alguém consuma a palha que pagou para distribuir.

Ah, e pessoalmente, até vos acho piada, é como ver o “Dumb & Dumber” em versão “reality show”. Continuem, que se comprarem a “nova lista segmentada com milhões de endereços” é que vai ser… O Spam a que me refiro neste artigo nem é perigoso, é mesmo só estúpido, ineficaz, e serve como uma medalha de burrice para quem participa na festa.

Quando o Spam é feito por criminosos o caso muda de figura, mas esses não precisam das empresas de venda de “banha da cobra” para nada. Mas os “clientes” são, desconfio eu, os mesmos.